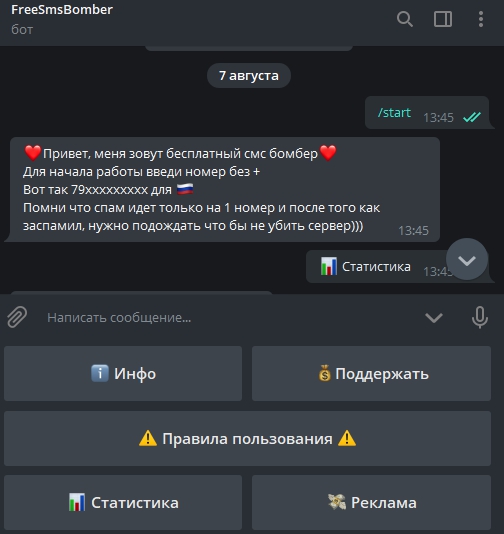

Бесплатный смс бомбер в телеграм. [TELEGRAM BOT]

Всем привет, как я понял, тема смс бомберов на моем блоге довольно популярна, и все sms бомберы, которые я выкладывал на сайте набирают по тысячи просмотров и скачиваний. Так вот, сегодня я решил представить вам новый, а главное бесплатный бот смс бомбер в телеграме.

Плюс данного бота в том, что Вам не придется скачивать различного рода программы на свой компьютер, достаточно добавить его в телеграмме, ввести номер жертвы и ждать, бот будет работать дальше уже без вашего участия.

Для чего вообще нужен смс бомбер в телеграме?

Чаще всего данные программы используют с целью наказать обидчика, разыграть друга, подругу путем флуда телефона смс сообщениями с разных бесплатных сервисов по типу такси, дилевери клаб и других.

Есть масса программ для таких целей, но я вам стараюсь выкладывать рабочие и бесплатные, либо платные, но взломанные программы для спама. К таких программам относится и новый бот в телеграме.

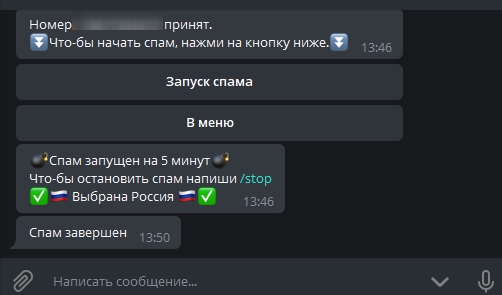

По окончанию смс спама вам придет вот такое сообщение, что спам завершен. Подождите чуток и кидайте номер снова.

Так же вы можете купить PRO версию бота смс бомбера в телеграме, цена составляет всего 200 рублей. Но для многих читателей вполне хватает функционала бесплатной версии.

Как я уже сказал, что ссылку на бота смс бомбера я выложил в нашем телеграм канале, кнопка на него ниже.

Так же вы можете опробовать самый популярный смс бомбер на моем сайте под названием Sms bomber 2.8.8 by Valimer [crack by CRTeam]. Данный спамер очень хорошо зарекомендовал себя на сайте и имеет массу положительных отзывов о работе.

Смс бомберы — рабочие онлайн сервисы и боты 2021

Всем привет, если честно, я уже не помню, когда последний раз обновлял на сайте какой-либо из смс бомберов. И вот, этот день настал, сегодня я для вас публикую список проверенных, а самое главное, рабочих бомберов на декабрь 2020 года. Все смс бомберы находятся в телеграме, имеют простое управление, а главное — они совершенно бесплатные.

Для начала, объясню для тех, кто не знает, что такое смс бомбер, хотя, думаю, тут таких будет очень мало. Смс бомбер — это программа, или сервис, который оправляет множество смс сообщений с различных сервисов на один номер телефона и получается так, что сообщения начинают сыпаться десятками без остановки, забивая телефон уведомлениями и звуковыми оповещениями.

Ранее существовало достаточно много программ, которые позволяли оправлять сообщения с различных сервисов, таких как такси, смс активации, мтс, доставка и другие. Сейчас же большинство программ просто перестало работать, а разработчики данных смс бомберов перебрались в телеграм и начали делать ботов, которые так же позволяют флудить смс сообщениями на заданный вами номер.

Для начала я ознакомлю вам с несколькими бомберами, которые работают либо через браузер, либо как отдельная программа на windows. Все смс бомберы перед написанием данного поста проверены на работоспособность и качество работы.

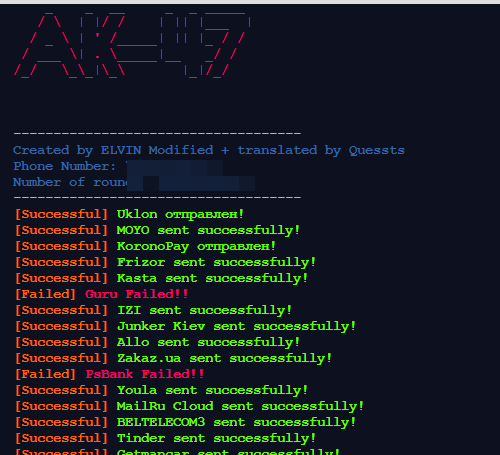

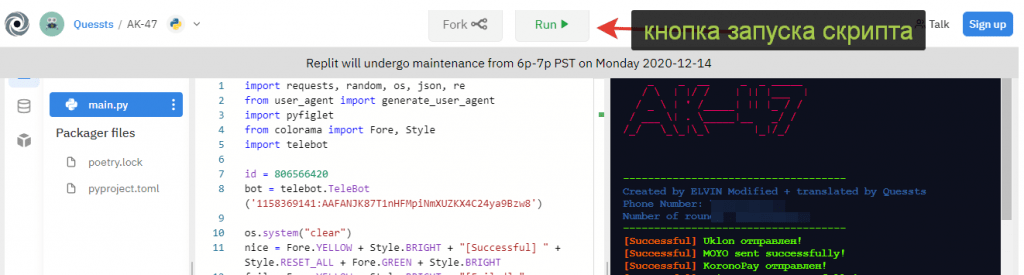

Смс бомбер АК-47.

Ак-47 — это довольно свежий смс бомбер, о котором я узнал буквально за несколько часов до написания данной статьи. Она работает как отдельный скрипт в браузере, поэтому вам скачивать ничего не нужно. Что касается сервисов, то их достаточно для небольшой атаки на номер.

В распоряжении данного бомбера, как писалось на форуме, около 86 различных сервисов, поэтому спам будет происходить на более-менее нормальном уровне для бесплатного флудера. Работает бомбер на следующих номерах: Россия, Украина, Белоруссия, Латвия, Литва, Эстония, Финляндия и еще куча стран Европы. Я же проверял только на Ру номере.

Итак, для того чтобы воспользоваться данным смс бомбером делаем следующее:

Чтобы остановить смс флуд, нажимаем кнопку стоп, она будет там же где и кнопка Run, либо просто закрываем вкладку с нашим бомбером, спам остановится самостоятельно.

Плюсы смс бомбера АК-47.

+ Не требует установки.

+ Большое количество сервисов.

+ Все предельно понятно.

+Сервис беплатный.

+ Проверен на работоспособность.

Минусы.

— Есть пропуски по отправке смс.

b0mb3r

Смс бомбер, о котором я рассказывыал в прошлой статье b0mb3r, работает на Питоне, поэтому его вы сможете запустить даже на андроид устройстве. Сам сервис довольно неплохой, включает в себя около 145 сервисов, сколько из них рабочих остается под вопросов, никто не считал, да и навряд-ли будет.

Плюсы бомбера b0mb3r.

+ Большое количество сервисов.

+ Понятный интерфейс.

+ Сервис бесплатный.

+ Можно запустить на андроид.

+ Проверен на работоспособность.

Минусы.

— Для кого-то непонятная установка.

— Есть пропуски по смс.

Смс бомберы — боты в телеграм.

И самое интересное, это боты в телеграм, которые не требуют от вас никаких дополнительных установок различных компонентов и прочих программ. Все что вам нужно, это просто запустить телеграм и добавить бота или несколько к себе на аккаунт и начать спам.

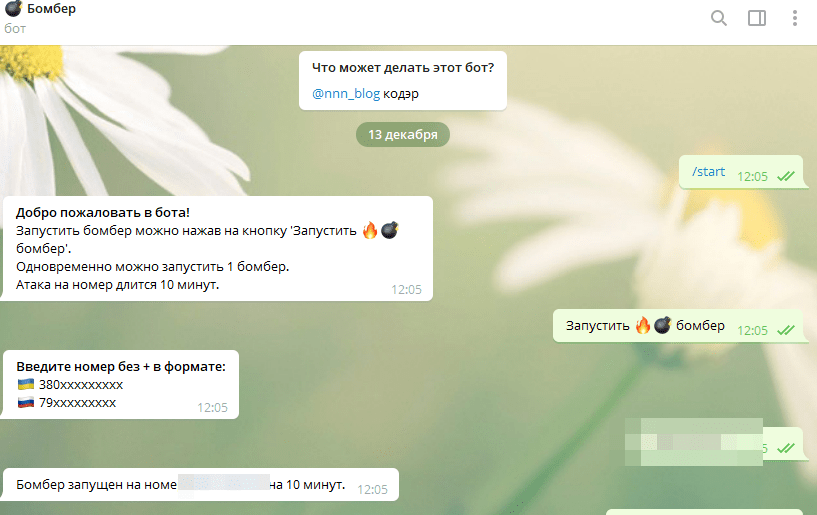

Покажу на примере довольно интересного бота @mobilebomber_bot, после добавления на аккаунт оправляем ему старт и далее просто следуем инструкциям. Все довольно просто. Данный бот бесплатный.

Единственный минус бесплатных смс бомберов в телеграм, это ограничение по времени смс спама, почти во всех бомберах данное время ограничивается 10 минутами. Но если использовать сразу несколько разных бомберов, то спам получится довольно хороший. При тестировании данного бота пришло достаточное количество сообщений, чтобы мне надоесть. Сервисы разные, от МТС ТВ, до различных такси и доставок еды.

И это лишь один бот, мы же протестировали десяток различных ботов, в которых добавлены различные сервисы, то есть если их использовать вместе, то спам получится немного лучше, чем по-одиночке.

Плюсы ботов в телеграм.

+ Они бесплатные.

+ Проверены на работоспособность.

+ В некоторых много сервисов.

+ Не требуют установки и предельно понятны.

Минусы.

— Некоторые имеют мало сервисов.

— Ограничение по времени.

— Бывают боты не отвечают на команды.

Полный список проверенных смс ботом, которые позволят вам зафлудить номер телефона смс сообщениями я выкладываю у себя в телеграм канале. Перед написанием данной статьи данные боты были проверенны одним из пользователей нашего канала.

Список проверенных смс бомберов в телеграм.

Для просмотра полного списка ботов, переходим по ссылке выше на наш телеграм канал.

В случае, если появятся новые рабочие и бесплатные смс бомберы, об этом вы узнаете на нашем канале. Кстати, у нас в планах есть мысль заказать написание собственной программы или бота, которая будет осуществлять флуд смс сообщениями, но это только планы.

Спам-бот в Телеграме! Огромное количество сообщений на номер.

А вы знали, что спам-бот в Телеграме поможет вам пошутить над своими друзьями? Если не знаете, где его найти, то я вам сейчас обо всём подробно расскажу.

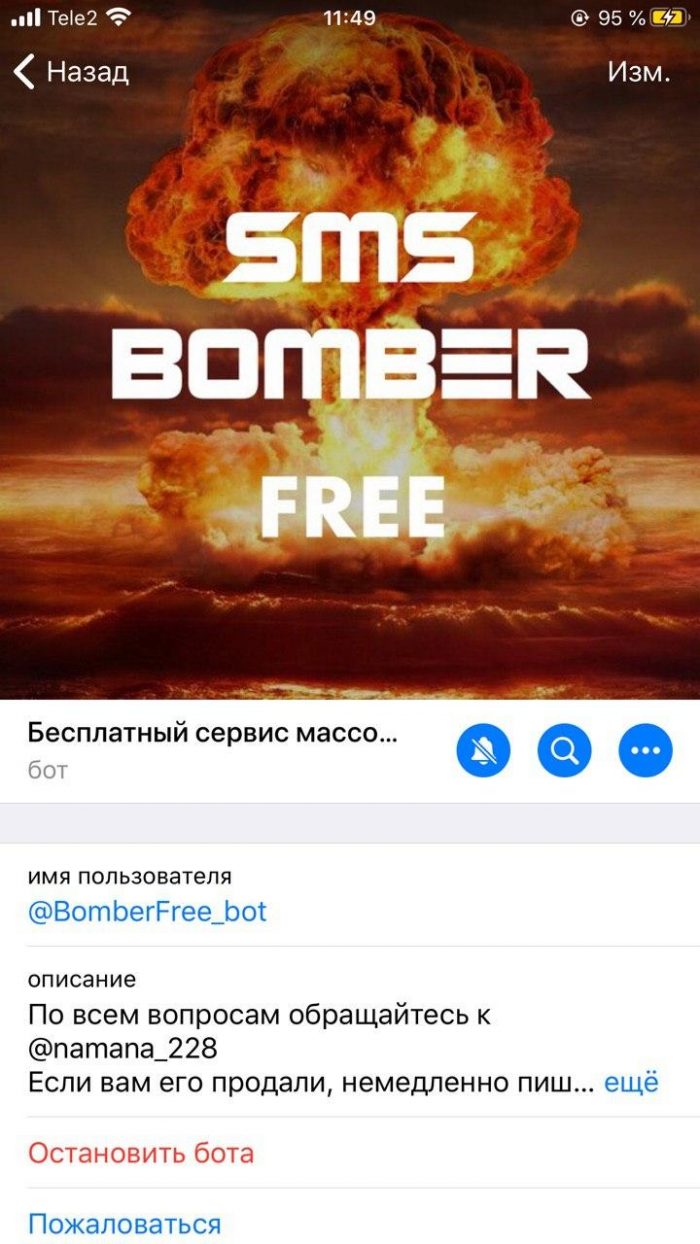

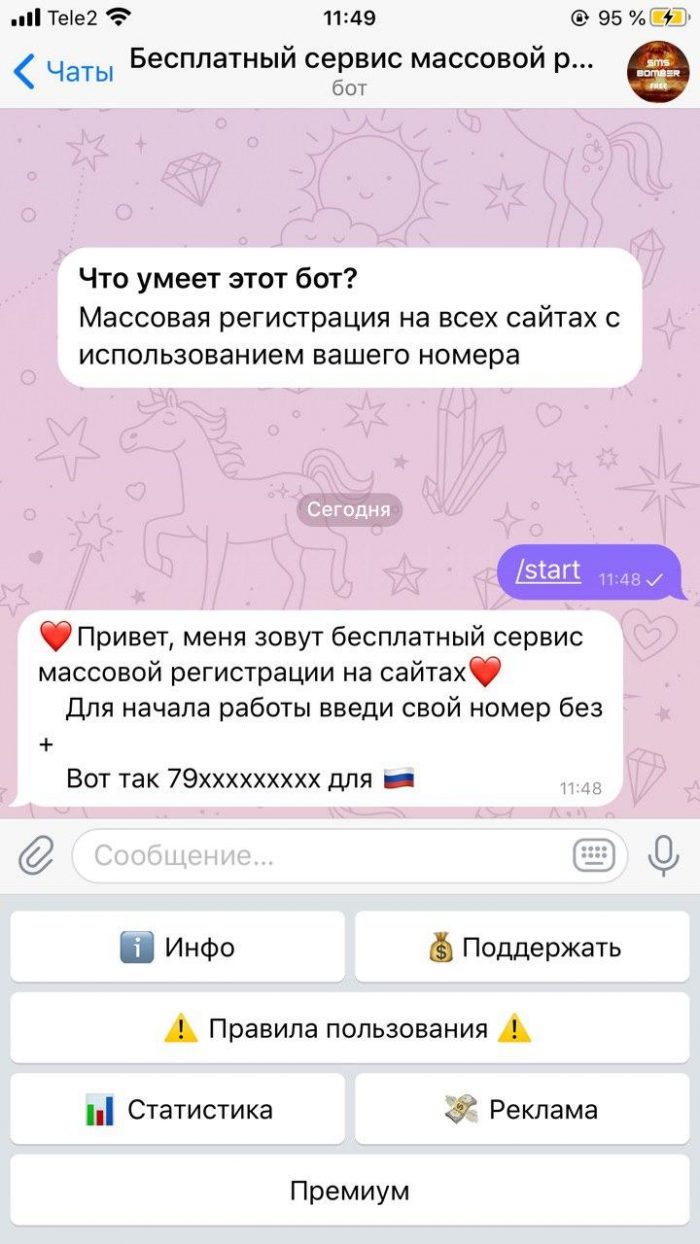

Spammim

Есть такой бот в Телеграме… Он делает массовую регистрацию на всех сайтах с использованием определенного номера. А затем отсылает огромное количество сообщений на указанный вами номер с кодами от различных сервисов.

Называется @BomberFree_bot.

Что делать

Примечания

Сорви овации

Будьте самыми стильными! Используйте суперэффекты:

Еще куча лайфхаков, секретов обработки, лучших фильтров и необычных масок. А также о том, как сделать радугу на лице, наложить текст, правильно разложить раскладку на фото, описано в сборной большой статье. Кликайте на картинку!

Теперь вы знаете, что это за такой спам-бот в Телеграме. Попробуйте пранкануть своих друзей, если хотите. И следите за их реакцией.

Спасибо за ваше потраченное время

Как ломают Telegram? О перехвате SMS и уязвимости мобильной сети

Пускай Telegram и считается одним из самых защищенных мессенджеров, но и его пользователей периодически взламывают. В минувшую пятницу наши коллеги из Tut.by сообщили о том, что неизвестные с украинских IP-адресов пытались получить доступ к телеграм-аккаунтам минимум шести сотрудников организации. Буквально за час до этого закончилась наша беседа с российским правозащитником и экспертом Amnesty International Олегом Козловским. Он рассказывал, как в 2016 году был взломан его аккаунт в Telegram и неизвестные получили доступ к перепискам.

Как оказалось, тема взлома защищенного мессенджера остается актуальной до сих пор. И связано это не только с хакерами, но и с уязвимостью технического протокола мобильных сетей, которая позволяет перехватывать SMS-сообщения. Об этом сегодня и расскажем. Но начнем с истории.

Взлом посреди ночи

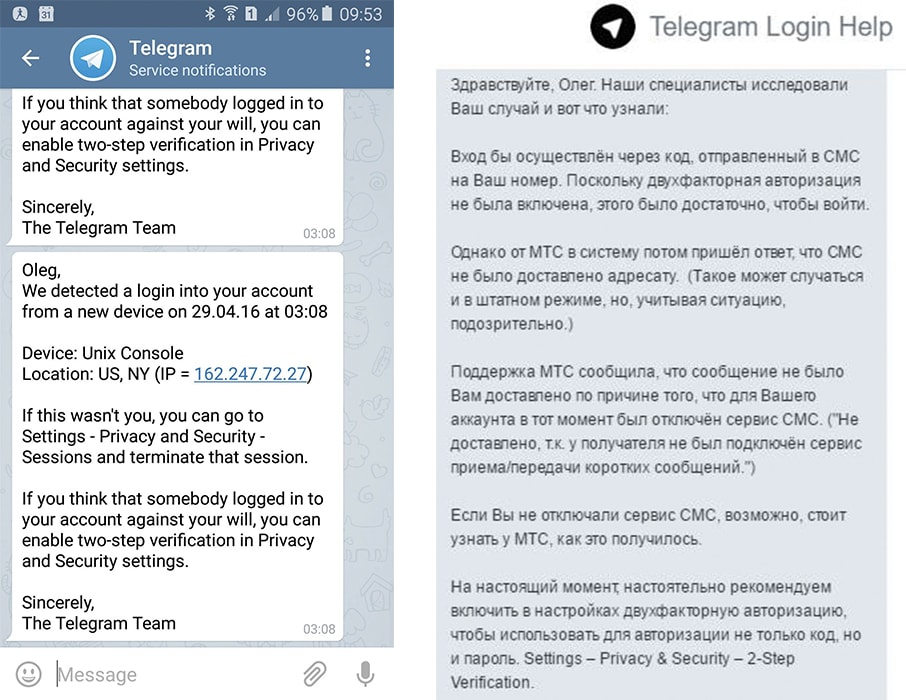

Неизвестные смогли залогиниться в аккаунт российского правозащитника Олега Козловского одной апрельской ночью 2016 года. Узнал он об этом только наутро, так как оператор ночью на короткое время отключил ему входящие сообщения и интернет. Вот так выглядел взлом со стороны жертвы.

— Я получил сообщение в Telegram о подключении нового устройства. Кто-то подключался через Linux якобы с сервера из США. Потом выяснилось, что подключение осуществлялось через сеть зашифрованных серверов. Это было ночью, когда я спал.

Я написал в техподдержку Telegram. Там подтвердили, что такое подключение было, было отправлено SMS-сообщение, и по коду из него подключился человек.

Олег обратился к своему оператору. Сперва получил детализацию по своему номеру, где увидел подключенные и отключенные услуги. А потом позвонил.

— Мне сказали, что по требованию службы безопасности оператора отключили ряд услуг, а потом включили обратно. Ночью мне отключали доставку сообщений, мобильный интернет и уведомления меня об отключении и подключении услуг.

Соответственно, никакие уведомления о манипуляциях на телефон не пришли.

Спустя 15 минут кто-то подключается к моему аккаунту, запрашивает SMS с кодом. До моего телефона она не доходит. И каким-то образом этот код перехватывается. Его вводят, заходят в мой аккаунт и, вероятнее всего, сразу же скачивают все чаты. И еще через полчаса-час все услуги МТС подключает обратно.

Когда Олег озвучил эти факты, оператор не признал их и заявил об ошибке. Но в то же время, когда случился взлом аккаунта Козловского, аналогичная ситуация произошла еще с двумя активистами. Один из них — Георгий Албуров, сотрудник Фонда борьбы с коррупцией.

— Так или иначе, но МТС (российский. — Прим. Onliner) не признавал свое участие. С моей точки зрения, это означало, что какие-то сотрудники были в сговоре со злоумышленниками. Были ли это спецслужбы, или это делалось за деньги… мне неизвестно.

У Олега не была включена двухэтапная аутентификация, не был задан дополнительный пароль, о котором мы расскажем чуть ниже. Это и позволило злоумышленникам получить доступ к открытым чатам. Возможно, еще были скачаны файлы, которые пересылались в чатах. Но, как отмечает он сам, ничего интересного там не было. Прошло пять лет, а его еще никто не пытался шантажировать, переписки не появлялись в интернете.

По словам Олега, он столкнулся с сопротивлением со стороны Следственного комитета России, куда отнес заявление о возбуждении дела по несанкционированному доступу к компьютерной информации и паре других статей.

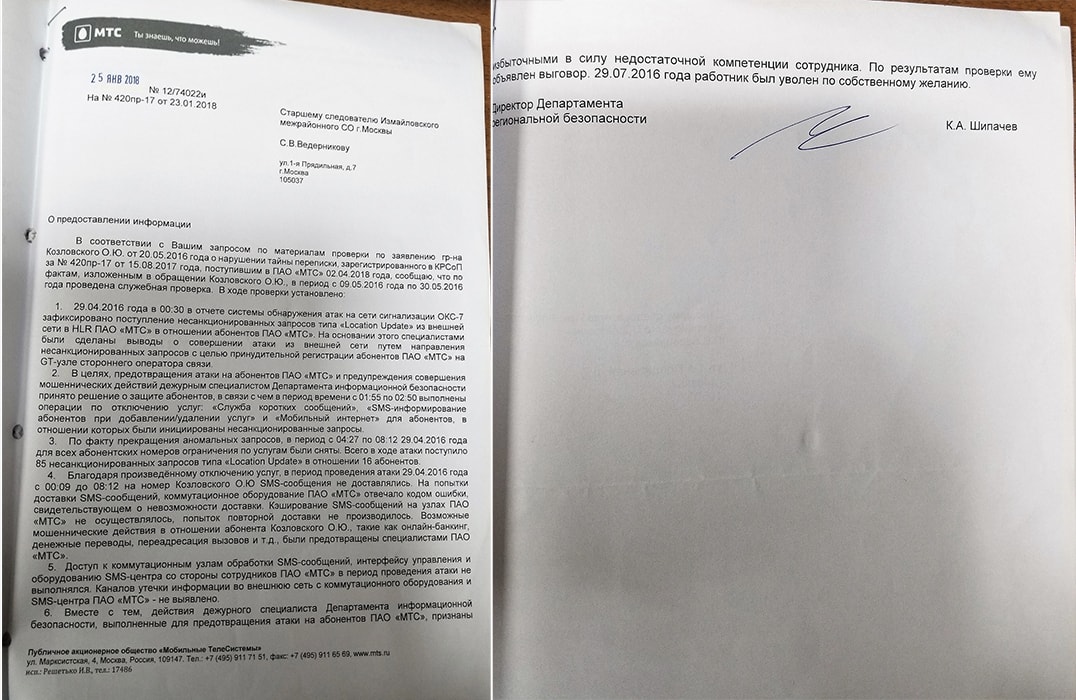

Только через несколько лет удалось добиться начала проверки. Потом пришел отказ в возбуждении уголовного дела. Но польза в этом была: МТС официально ответили следствию.

Согласно ответу оператора, им была зарегистрирована атака из внешней сети на сети сигнализации SS7 в отношении абонентов компании с целью их принудительной регистрации на узле стороннего оператора. Под атакой оказались 16 абонентов, поступило 85 несанкционированных запросов типа Location Update.

Как пояснил нам источник в телеком-индустрии, под этой формулировкой скрываются попытки провести фиктивную регистрацию абонентов в чужом коммутаторе в одной из сетей роуминг-партнеров МТС, сымитировав работу абонента в роуминге, чтобы входящие звонки и сообщения проходили через этот «гостевой» коммутатор.

В документе говорится, что дежурный специалист Департамента инфобезопасности МТС той ночью принял решение защитить абонентов и на час отключить им SMS, информирование о добавлении и удалении услуг, а также мобильный интернет. Согласно все тому же письму, действия сотрудника признали избыточными в силу его недостаточной компетенции. Сотруднику сделали выговор, позже он уволился по собственному желанию.

— Это действительно уязвимый канал. Все, что передается через SMS, могут прочитать не только спецслужбы, но и хакеры, причем необязательно суперкрутые и невероятно продвинутые. И оборудование, и программные комплексы для подобного взлома продаются. Кроме того, доступ есть и у мобильных операторов, у которых не все сотрудники честные.

Уязвимость SS7

SS7, о которой говорилось в том письме российского МТС, — это набор сигнальных телефонных протоколов. Его разработали еще полвека назад, и сегодня он повсеместно используется при оказании большинства услуг: при установлении телефонного вызова, звонке с мобильного на фиксированный номер, роуминге, передаче SMS-сообщений и так далее. Об уязвимости этого протокола периодически говорили и европейские, и российские, и американские эксперты.

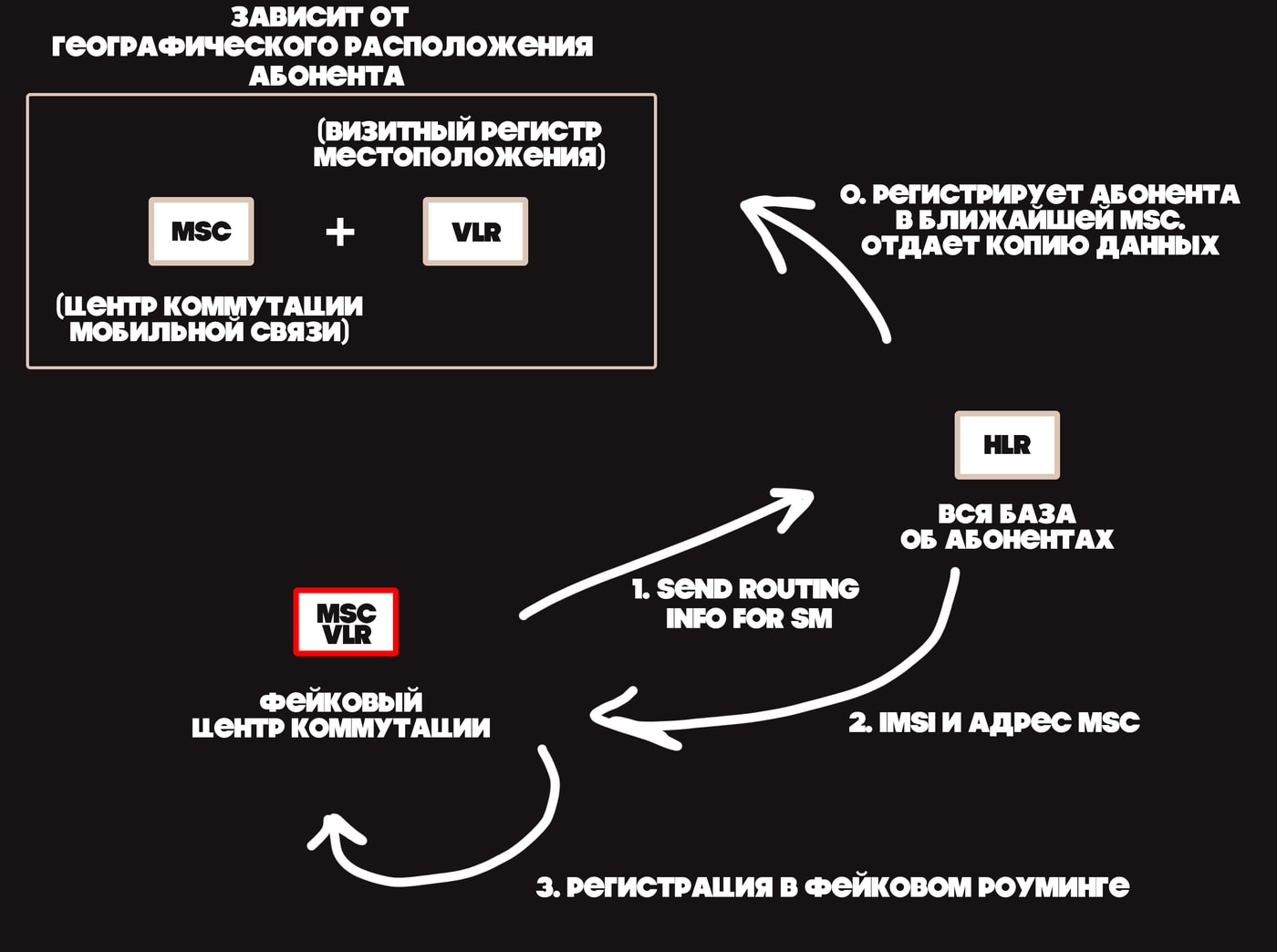

Начало применения SS7 в Европе относится ко времени построения мобильных сетей GSM, в которых при роуминге коммутатор «гостевой» сети (MSC/VLR) должен обращаться к опорному регистру (HLR) «домашней» сети абонента, хранящему данные об этом абоненте. В настоящее время SS7 составляет сигнальную инфраструктуру практически всех операторов фиксированной и мобильной связи и служит для передачи информации об установлении соединения и маршрутизации.

Однако устаревшие концепции безопасности в его основе делают этот протокол уязвимым для хакеров. Например, было много статей о найденных уязвимостях, с помощью которых можно определить местоположение абонента, прослушать разговор или, например, перехватить его SMS-сообщение.

Немец Тобиас Энгель в 2014 году на хакерской конференции в Берлине рассказал об уязвимости SS7 и продемонстрировал, как на протяжении двух недель отслеживал перемещения нескольких абонентов (с их предварительного согласия). Они сами предоставили ему номера своих телефонов, а он, опрашивая сеть, смог выстроить небольшую карту их перемещений. Так, например, один из абонентов в середине декабря жил и работал в Сиэтле, а потом на рождество отправился на родину в Нидерланды. Последнюю точку из презентации Тобиас убрал, так как она оказалась слишком близко к родному дому голландца.

Как отмечал тогда специалист, частные компании по всему миру предлагали инструменты на основе уязвимости SS7 в качестве Lawful Interception — средств для перехвата в рамках закона для правоохранительных органов и спецслужб.

Практически все спецслужбы всех государств имеют прямое включение в сети операторов и могут без труда как прослушивать разговоры, так и читать SMS. Это все подзаконно, такое оборудование стандартизировано и на постсоветском пространстве называется СОРМ.

Но мы отошли чуть в сторону.

Ранее злоумышленнику достаточно было иметь компьютер со специальным программным обеспечением и быть подключенным к сети оператора связи в виде сигнальной точки SS7. При должном уровне знаний можно было обмануть сеть другого оператора, выдав хакерское устройство за гостевой коммутатор MSC/VLR.

Как описывают атаку в сфере кибербезопасности? Злоумышленник подключается к сигнальной сети SS7 зарубежного оператора и отправляет служебную команду Send Routing Info for SM (SRI4SM) в сетевой канал, указывая номер телефона атакуемого абонента в качестве параметра. Домашняя сеть абонента отправляет в ответ следующую техническую информацию: IMSI (International Mobile Subscriber Identity) и адрес MSC, по которому предоставляет услуги подписчику в настоящее время. Далее благодаря полученным данным атакующий регистрирует номер жертвы в подставном VLR через сообщение Insert Subscriber Data (ISD), имитируя, что абонент прилетел на отдых и в роуминге зарегистрировался в новой сети. После этого злоумышленник может получать SMS-сообщения, отправляемые этому абоненту.

Однако поставщики коммутационного оборудования, банки, операторы связи, владельцы мессенджеров и другие провайдеры интернет-услуг тоже знают об этом и не дремлют. Например, представители сферы интернет-услуг и банки используют двухфакторную авторизацию. Мобильные операторы связи используют защиту посредством SMS Home Routing. Этот метод используется для противодействия атакам, которые запрашивают информацию, необходимую для доставки входящего SMS-сообщения абоненту. Ранее в ответ на него посылались идентификатор абонента (IMSI) и адрес обслуживающего его узла (VLR). Теперь же каждый такой запрос направляется системе SMS Home Routing, которая возвращает в ответ несуществующий идентификатор абонента и свой адрес вместо реального адреса VLR, в котором зарегистрирован абонент. Таким образом, для запросов из других сетей возможно полное сокрытие реальных идентификаторов абонентов и адресов сетевого оборудования, по которым они зарегистрированы.

Кроме того, ведется реестр адресов сетевого оборудования, которое специально прописывается и настраивается. А потому, чтобы использовать SS7 на уровне сети, злоумышленник как минимум должен быть подключен напрямую к оборудованию какого-то оператора связи. Но это риски для такого оператора, поскольку его сеть при обнаружении просто заблокируют, а это грозит ему потерей репутации и бизнеса. Поэтому в телекоммуникационных сетях такое встречается нечасто. Да и поскольку все эти псевдосистемы злоумышленников в большинстве случаев представляются иностранными операторами (сообщают, что вы в международном роуминге), для собственной перестраховки абоненту в домашней сети просто достаточно отключить на телефоне международный роуминг.

Гайки затянуты, но…

Тем не менее атаки с применением SS7 продолжаются. В декабре 2019 года в отдел расследований киберпреступлений компании Group-IB обратились несколько российских предпринимателей. Неизвестные получили доступ к их переписке в Telegram. Пострадавшие пользовались смартфонами на iOS и Android, были абонентами разных федеральных операторов. Атаки происходили мгновенно.

Сперва пользователю в Telegram от официального аккаунта мессенджера приходил код подтверждения для входа, который он не запрашивал. Затем прилетала SMS с кодом активации, а практически сразу за ним приходило сообщение об успешном входе с нового устройства.

Злоумышленники попадали в аккаунт через мобильный интернет с IP-адресов из Самары.

Специалисты не обнаружили на смартфонах пострадавших никаких шпионских программ. «Во всех случаях злоумышленники получали доступ к мессенджеру жертвы с помощью SMS-кодов, получаемых при входе в аккаунт с нового устройства», — подчеркивается в отчете.

Как происходил взлом? Эксперты говорят, что при активации мессенджера на новом устройстве Telegram сперва отправляет код через официальный сервисный канал на все остальные устройства, а уже потом по запросу отправляется и SMS-сообщение. Злоумышленники якобы сами инициируют такой запрос и перехватывают SMS. С кодом из эсэмэски они успешно логинятся в мессенджере и получают доступ ко всем файлам, фотографиям и перепискам.

В этой истории есть два важных момента: перехват SMS (про который мы рассказали выше и с которым борются как могут) и отсутствие двухэтапной аутентификации у потерпевших.

Двухэтапная авторизация

По умолчанию аутентификация в Telegram происходит с помощью проверочного кода. Он является одноразовым и присылается либо в SMS, либо в виде сообщения в мессенджере в том случае, если вы пытаетесь залогиниться с нового устройства. Telegram иногда пользуется услугами мобильных операторов для отправки кодов авторизации. Но уже больше пяти лет назад у мессенджера появился дополнительный этап входа — пароль, который пользователь сам задает в приложении.

Допустим, вы все время пользуетесь «телегой» на смартфоне, а потом решили зайти в мессенджер через веб-интерфейс в браузере компьютера. Вбиваете свой номер телефона, и через сервисный канал самого мессенджера от официального аккаунта Telegram вам приходит сообщение с кодом подтверждения. После его ввода в браузере вы успешно залогинились.

Но если у вас включена двухэтапная аутентификация, то после кода подтверждения необходимо ввести еще и пароль, который знаете только вы.

Эксперты советуют: двухэтапную аутентификацию следует обязательно включить в настройках конфиденциальности Telegram. В последнем инциденте с сотрудниками Tut.by отмечалось, что на одном из аккаунтов она была включена. Некто смог верно ввести код подтверждения, но не справился с дополнительным паролем и не получил доступ к переписке аккаунта.

— Если брать техническую составляющую, Telegram очень сильно защищен. Они молодцы. Но действительно, стоит понимать, что можно получить физический доступ к устройству. В таком случае технологическая составляющая безопасности не поможет, — цитируем Александра Сушко, главу Group-IB в Беларуси.

Многие злоумышленники осуществляют установку вредоносных программ на устройства. Это может быть программа, которую человек сам скачает, либо заражение через фишинговую ссылку. Такой вредонос позволит перехватывать и переписку, и звонки, и SMS.

Кроме вредоносов, это могут быть и уязвимости телекоммуникационных сетей. Та же SS7, которая позволяет перехватывать SMS. Зная об этой уязвимости, важно устанавливать двухэтапную аутентификацию с дополнительным паролем. Это более безопасно.

Если у вас к аккаунту будет привязана SIM-карта европейская или китайская, то к аккаунту будет сложнее получить доступ. Но нужны доверенные лица, которые будут давать вам этот код доступа, когда вы будете заново авторизовываться.

Двухэтапная аутентификация включается в настройках конфиденциальности мессенджера. На iOS-устройствах она называется «Облачный пароль». Этот пароль можно привязать к адресу электронной почты, что позволит восстановить его в том случае, если вы его забудете. Но это необязательно, привязку можно пропустить. Тем самым пароль от Telegram будет храниться только у вас в голове. Это, вероятно, более надежный способ, если злоумышленники вдруг смогут получить доступ и к вашей почте.

Эксперты из телеком-индустрии говорят, что взлом посредством протокола SS7 если и возможен, то весьма непрост. Тем не менее инциденты с возможным перехватом SMS и взломом Telegram происходят. Теперь вы знаете, как обезопасить себя. Чтобы не пропустить наши новые ролики, подписывайтесь на канал на YouTube, дальше будет очень интересно.

Способ атаковать любой чат в Telegram-мессенджере, или как на меня напали хакеры

Помните, недавно вышла серия постов про прививки от коронавируса?

Я член команды админов из той системы чатов v1v2 по вакцинации и лично моя зона ответственности – «ЭпиВакКорона», вакцина ГНЦ «Вектор» Роспотребнадзора.

Если коротко, то в процессе независимой проверки вакцин мы выяснили, что Спутник-V отлично работает и побочные явления приемлемые, а их разработчик центр им. Гамалея говорит правду в СМИ про свою вакцину и её характеристики. Ковивак (им. Чумакова) работает существенно хуже – формирует антитела далеко не у всех и на низком уровне. А вот «ЭпиВакКорона» скорее всего вовсе не получилась. Подробнее у нас на сайте. «ЭпиВакКорона» не даёт никакой известной защиты от коронавируса. Какие-то антитела от неё в 70% появляются в организме человека, но они не способны связываться с коронавирусом.

В нашем чате около 8500 человек, интересующихся нашими исследованиями и данным препаратам. И вот вчера на нас напала неизвестная группа лиц весьма своеобразным способом. Проведя небольшое исследование и ряд экспериментов удалось вычислить схему действия. В нашем чате под видом обычного пользователя сидит бот, подключённый к чату через их API. Он следит за сообщениями и как кто-то пишет новое, смотрит id пользователя. Это внутренний номер, который не равен вашему нику или номеру телефона. Id не меняется, если вы меняете ник или номер телефона.

Далее по данному id пробивается по базам данных, собранных по публичным источникам. Доступ к ним есть через ботов в Telegram, например @Quick_OSINT или «Глаз бога».

Например, мой профиль там выглядит так:

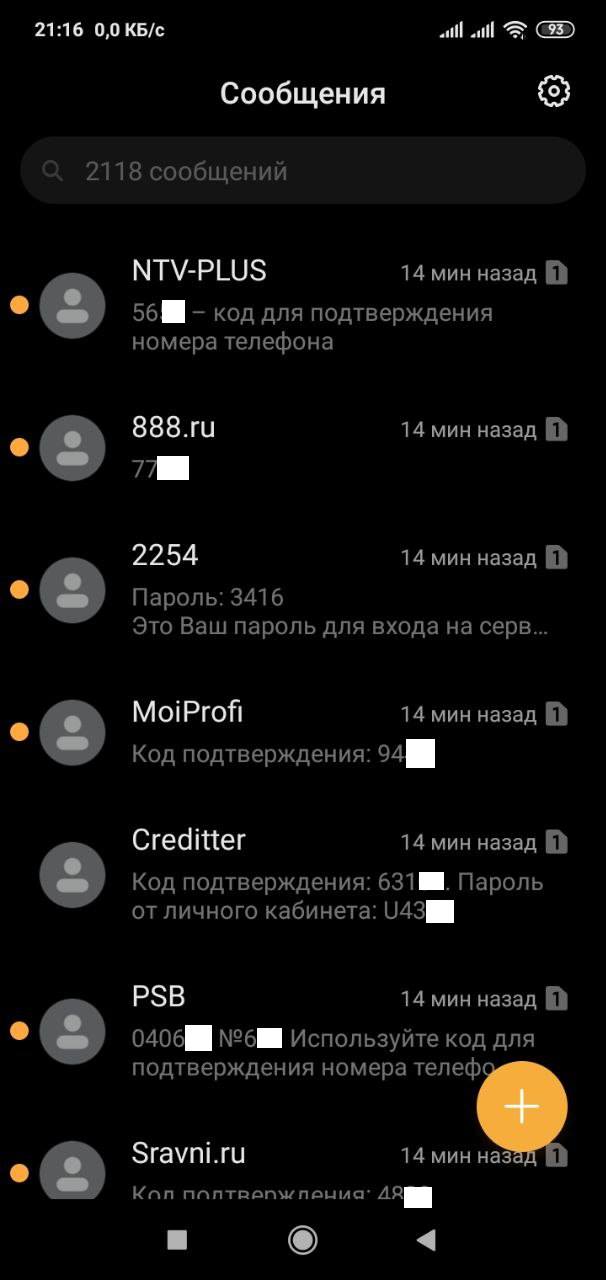

Если напрямую в профиле указан номер сотового телефона или он «пробивается» по базе, то на данный телефонный номер начинается спам-атака. Иногда сразу, иногда спустя время. Когда я запустил в чат фейковый аккаунт с новым открытым номером, SMS-бомбинг начался через час. Но иногда начинается мгновенно.

На одного пользователя атака длится примерно час. Интересен сам механизм атаки.

Приходит сотни сообщений такого вида:

Смотрим, что же это за сайты и бренды и сразу находим источник SMS, например, сервис Sravni.ru

Общее для них всех – отсутствие капчи и таймаута между попытками. Можно в больших объёмах отправлять SMS одному и тому же человеку. При этом генератор случайных чисел каждый раз вставляет новый временный пароль и анти-спам фильтры не распознают это как спам.

При этом часть сервисов генерирует вместо SMS звонок. По задумке авторов пользователь должен ввести в поле авторизации 4-5 последних цифр номера, с которого звонили.

При этом цена каждой такой SMS около 1,5 рубля. На одного человека генерируется примерно 200 SMS. В чате у меня онлайн сидит обычно 1000 – 1500 человек. Из них постят сообщения

Вот неполный список сайтов и организаций, которые «отличились»: